badTransRadio

Prendre le micro et maintenir le bouton appuyé et, au choix :

- chantonner un air qui reste bien en tête

- raconter un souvenir cyberféministe

- lire un extrait de documentation à disposition

- poser une question, exprimer un ressenti, partager une idée

Stickers

Imprimer

- appuyer sur le bouton

- attendre un instant

- s’il n’y a plus de papier, prévenir à l’accueil

Rendez-vous à partir du 20 février !

Le vernissage de l'expo Magnanrama aura lieu de 18h à 21h, puis l'expo sera ouverte au public :

- du 20 février jusqu'au 31 mai 2026 à la Villa Arson ;

- du 25 juin au 23 août au centre d'art des Capucins à Embrun (Hautes-Alpes) ;

- du 25 septembre au 12 décembre 2026 à Bétonsalon (Paris).

Chloé, Bobby et Ada

Chloé Desmoineaux, Bobby Brim & Ada LaNerd

Worm:Win32/Badtrans.B@mm, 2026

Matériel informatique usagé, ondes électromagnétiques, bâche, acier, câbles divers, code, papier

2 x 2 x 2 m

Production : Villa Arson

Cette installation tire son nom d’un virus informatique retrouvé dans les archives numériques de Nathalie Magnan. Chloé Desmoineaux, ancien⋅ne étudiant·e de Nathalie Magnan à l’École nationale supérieure des Beaux-Arts de Bourges, artiste numérique et curateurice de jeux vidéo expérimentaux déviants, s’est emparé·e de ce titre polysémique qui évoque autant la transmission que l’identité de genre. Créée avec Bobby Brim, artiste performeur·euse et chorégraphe, et Ada LaNerd, hacktiviste et artiste radio, cette installation interactive permet la dissémination d’archives cyberféministes.

Une étiqueteuse détournée en imprimante à stickers et un micro-ordinateur transformé en studio de radio pirate s’entremêlent en une généalogie de pratiques emblématiques des communautés hackers et cyberféministes. Un espace propice à la circulation des idée : où l’on peut écouter, lire mais aussi ajouter sa voix et enrichir cette somme d’informations impures, virales et contagieuses.

Hello Worm!

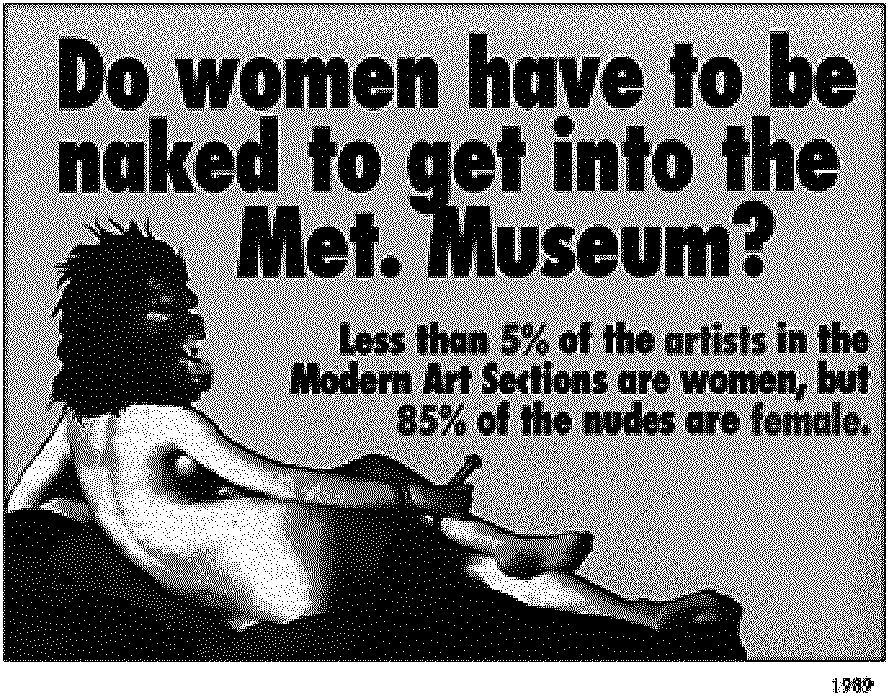

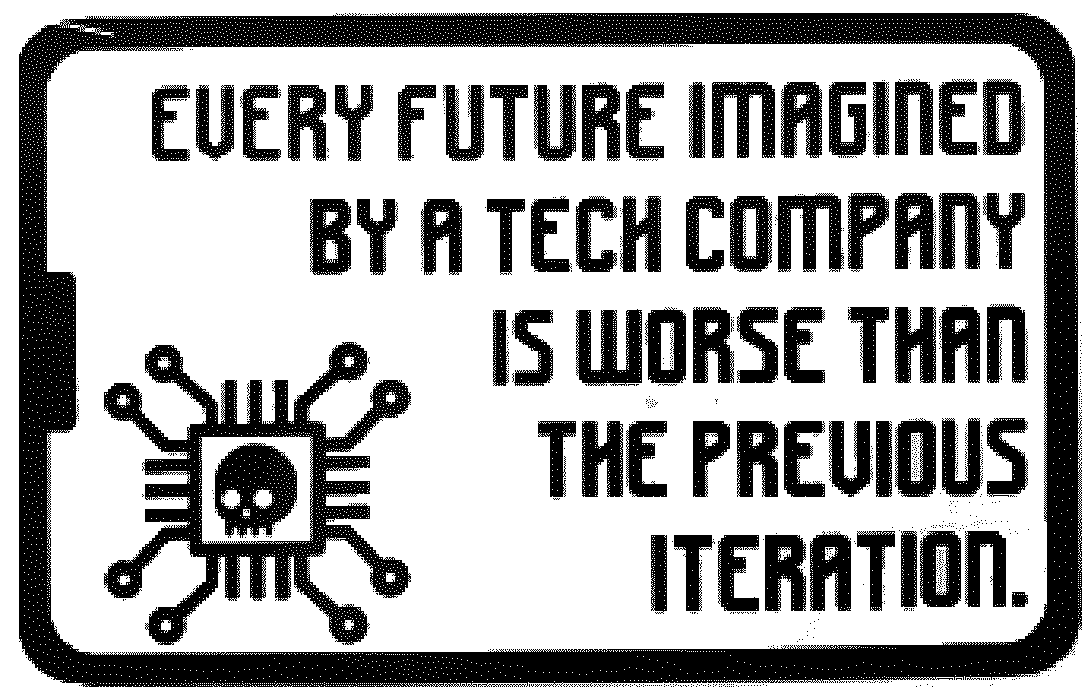

Notre virus se souhaite la bienvenue dans votre cerveau. Il tire son nom d’un virus informatique (plus exactement un ver) — Worm:Win32/badTrans@mm — retrouvé dans les archives numériques de Nathalie Magnan. Il s’agit ici d’un espace de dissémination des pensées et images technocritiques, en dialogue avec les généalogies cyberféministes méconnues mais persistantes.

Ce dispositif se présente ici comme un organisme contaminé et contaminant, complexe, prompt à la mutation. Il associe deux médias détournés : une étiqueteuse pour imprimer des stickers et un micro-ordinateur comme studio de radio pirate. Dans la lignée des serveurs communautaires auto-hébergés, ils permettent ici une interaction directe avec les archives cyberféministes.

Nous, Chloé, Bobby et Ada pratiquons, croisons et naviguons entre espaces et réseaux hackeur·euse·s, institutions artistiques, lieux de sociabilités et de luttes queer. Nous participons à l’organisation de convergences interhack, descendons des ateliers cyberféministes Gender Changer, expérimentons les rôles techniques invisibilisés et mettons en œuvre — à travers des contextes artistiques — des réflexions sur l’accessibilité de ces pratiques aux personnes dissidentes de genre.

Dans son texte L’hacktivisme, une pratique politique du code, Nathalie Magnan écrivait :

« L’hacktivisme adhère à l’éthique des hackers. Ce n’est pas celle du blocage des machines, mais de la production de sens. L’hacktivisme porte sur la circulation, la reconfiguration, la mise à jour — non seulement des systèmes et des processus mais aussi de la culture. »

C’est dans cette optique que nous pensons ce dispositif : une invitation à la malice comme tactique. Il pose la question de la gouvernance des flux d’information et de la viralité comme modèle opératoire pour des stratégies transféministes. Inextricablement emmêlé·e·x·s dans les usages médiatiques multiples, nous cherchons à tirer des fils émancipatoires dans les réseaux que les Big Daddy Mainframe de la Tech tentent de capter, lisser, discipliner.

Virus et communauté queer

Ayant passé une dizaine d’années aux États-Unis en pleine émergence du VIH, Nathalie a fait partie de ces communautés queer profondément marquées par l’impact du SIDA. La viralité est l’un des sujets que Nathalie Magnan à exploré dans son travail à travers différentes formes et à plusieurs époques. À la fois violemment ancrée dans la mémoire des communautés LGBTQ et pourtant symboliquement réappropriée par la contre-culture cyberféministe, la notion de virus fait le lien entre les notions de contagion, d’immunité (et donc d’auto-défense), de mutation, d’infiltration.

Viralité et cyberféminisme

Ce qui nous intéresse dans la viralité féministe, c’est l’idée de sortir de la binarité pur/impur, de la rhétorique guerrière et embrasser la modalité de transmission d’information du virus : machine à communiquer pour se répliquer en injectant son code au sein d’un système préétabli. C’est un appel à l’hybridation. À confronter des rhétoriques criminelles dans un contexte de fascisation, de manipulations psychologiques de masse et de militarisation technologique des frontières.

En biologie, un virus n’est rien de plus que du code génétique contenu dans une capsule. En l’absence d’organes vitaux, son évolution nécessite de parasiter un organisme hôte, d’en exploiter les fonctions vitales afin de procréer, exprimer son potentiel : par contamination. En informatique, un ver est un type de programme qui se propage d’un système à l’autre par lui-même. Au contraire, un virus nécessite l’exploitation de fonctions qui lui sont absentes. Ce travail propose donc également les notions d’interdépendance, de parasitage et de détournement comme stratégies politiques et évolutives.

Persistence et temporalité de la mémoire

Qu’entend-on quand on parle de “mémoire” et de sa transmission ? De souvenir ? De document ? De trace, d’authenticité, d’autorité/paternité ? Quelles temporalités sont contenues dans les médias eux-mêmes ? L’oralité est parfois plus durable que l’écrit, un sticker mal conservé dure moins longtemps qu’un disque dur, lui-même plus fragile qu’un souvenir heureux ou traumatique. Une “reproduction” à l’identique est-elle souhaitable pour entretenir une mémoire ? Est-elle seulement possible ?

La mutation du code génétique d’un virus (de n’importe quelle forme de vie) est indispensable à sa propagation durable. La procréation suppose toujours une part d’altération, de corruption. Les stickers imprimés par étiqueteuse sont très sensibles aux UV et aux frottements. Exposés au monde, leur image se dégrade en quelques mois. Paradoxalement, afin de ne pas disparaître, ils doivent donc apparaître le moins possible. À l’inverse, leur apparition implique leur disparition. La sélection proposée dans notre installation est composée de la restauration/dégradation de la collection de stickers de Nathalie Magnan, complétée par des mèmes et documents qui circulent actuellement dans nos réseaux. Nous vous proposons d’être à votre tour légataire et partie-prenante de cette mémoire. Comment allez-vous l’entretenir ? Par les stickers eux-mêmes, leur affichage, leur réappropriation ou par les récit de ce que l’exposition vous a transmis ?

[TBC] Les cultures populaires comme stratégie d’action directe

e-mail // appel à contributions

Objet: Badtrans.B@mm | appel à sons + images en mémoire de Nathalie Magnan

Chèr’e’s ami’e’s,

Alors que déjà presque 10 ans se sont écoulés depuis la disparition regrettée de Nathalie Magnan, vous avez peut-être appris qu’une expo était en cours de préparation pour continuer à faire vivre son héritage. Parmi une quinzaine d’artistes, Chloé Desmoineaux a été invité’e par Mathilde Belouali pour proposer une création dans le sillage du cyberféminisme.

Parmi tous les travaux de Nathalie dont Chloé a pu explorer les archives, le sujet du virus a fini par émerger comme point de départ pour un projet d’installation d’art médiatique. Le nom de code du projet a été inspiré par une trouvaille parmi tous les fichiers présents sur les disques durs de Nathalie : un virus type keylogger datant de 2001, connu sous le nom de

Win32/Badtrans.B@mm.Les formes du mème et du fanzine, via l’impression thermique de stickers par étiquetteuse détournée, ainsi que la transmission orale, via la radio pirate web et FM par Raspberry Pi et via cassettes, sont apparues comme des vecteurs de contagion, de transmission à l’interface entre les mondes physiques et numériques. De là, Chloé a invité Bobby Brim et Ada LaNerd à participer à la création d’une installation interactive et contributive pour permettre de diffuser une mémoire-propagande collective qui étendrait progressivement celle de Nathalie Magnan.

Vous-mêmes avez sûrement beaucoup de choses à partager à propos de Nathalie, de ce qu’elle vous a transmis ou inspiré. Alors, après quelques semaines de réflexion et de travaux préliminaires pour composer la matrice élémentaire de notre virus, voici venu le temps de vous proposer un appel à contributions ! Fragments d’archives sonores, images, textes… Quels fichiers, notes griffonées sur des bouts de papier, citations, cassettes, affiches, CD ou flyers ont pu participer de votre contagion cyberféministe ?

Si une idée vous vient, que vous avez ne serait-ce que des pistes, des souvenirs vagues de phrases ou de documents, de vidéos, des liens, n’hésitez pas à nous écrire à badtrans@micro-ondes.org. Et si vous avez directement des fichiers à nous envoyer, vous pouvez les déposer quand vous le voulez sur cette page. Nous nous occuperons ensuite de les intégrer à notre installation.

Sorry_about_yesterday,

Chloé, Bobby et Ada

Documentation technique

Cette documentation est regroupée en trois catégories, selon votre degré de contamination :

- [génération] installer badtrans

- [relation] utiliser badtrans

- [évolution] améliorer badtrans

L’installation est composée de deux dispositifs :

- une imprimante à stickers

- un système de diffusion et d’enregistrement sonore

le tout relié par des câbles apparents, eux-mêmes enroulés autour d’un cadre d’acier, sur lequel est accroché une bâche prévue pour être recouverte de stickers.

Les deux appareils sont contrôlés par des micro-ordinateurs (deux Raspberry Pi d’occaz, 3B et 4B, mais on aurait pu utiliser n’importe quel vieil ordi) sous Linux (Raspberry Pi OS) comme serveurs pour fonctionner.

Cette documentation explique comment les utiliser et les répliquer. Elle reste perfectible et vous aurez très certainement envie de faire ça en binôme pour mieux comprendre certaines étapes, à moins de préférer faire ça seul’e dans son coin !

[génération] construire une structure en métal démontable de 2x2x2m

Un cube composé de 1O barres de 2 métres, connectées par des coins en 3. Les tripodes, fait de tube acier un peu plus fin, s’insérant dans les barres de 2 métres.

Matériaux à acheter (ou trouver) :

8 x 3 X 30 cm = 720 cm de profilé acier 25 x 25 mm

10 x 2 m = 20 mètres de profilé acier 30 x 30mm

(Prix des matériaux neufs : 200€)

Découper 10 morceaux de 2 mètres de profilté acier de 30 x 30 mm - (requiert idéalement une machine d’atelier)

Et 24 morceaux de 30 cm (ou pour faire propre : 8 morceaux de 30 centimètres et 16 morceaux de 27,5 cm) de profilé acier de 25 x 25 mm.

Puis souder ces plus petits morceaux en tripodes aux angles bien droits (requiert un poste à souder).

Ils viendront ensuite se glisser à l’intérieur des tubes de 30x30 mm et permettront la triangulation.

Pour stabiliser encore plus la structure, il est possible d’ajouter des vis autoforantes entre les barres et les tripodes. 2 par barres, aux extrémités. (mais ce n’est pas nécessaire en soi)

[génération] configurer sa RPi en ligne de commande

Pour contrôler et configurer un ordi, on a l’habitude d’utiliser un écran, un clavier et une souris ou un trackpad, voire un écran tactile. Mais les serveurs (dans les datacenters par exemple) se pilotent autrement : uniquement en ligne de commande (avec une interface textuelle, dans le terminal – le shell).

Pour piloter un serveur, on utilise généralement le protocole SSH (Secure SHell). On l’utilise via la commande éponyme, ssh. En l’occurence, pour se connecter à notre Raspberry Pi, il faut connaître son adresse IP.

Tout d’abord, il faut déjà commencer par identifier la zone d’adressage de notre routeur wifi (souvent 192.168.1.XXX) (le XXX corrrespond à la machine qu’on recherche dans notre sous-réseau) avec la commande suivante :

ip a

Sous la section correspondant au WiFi (intitulée wlan0 ou wlp3s0), une ligne commence par inet. Supposons que l’adresse de notre ordi est 192.168.1.53/24, cela signifie que l’adresse de toutes les machines de notre sous-réseau sont dans la plage 192.168.1.0/24.

Pour scanner son réseau local et trouver l’adresse de la RPi, la commande nmap (à installer avec sudo apt install nmap, si besoin) permet de lister les machines visibles sur son réseau local (si le routeur l’autorise, ce qui est rarement le cas sur les réseaux institutionnels ou en partage de co).

sudo nmap -sn 192.168.1.0/24

puis trouver dans la liste l’adresse indiquée sous la ligne qui contient (Raspberry Pi).

Une fois l’adresse IP trouvée (de la forme XXX.XXX.XXX.XXX), on peut s’y connecter en SSH :

ssh pi@XXX.XXX.XXX.XXX

Ça y est ! On est dans la matrice de notre serveur.

Pour vérifier que notre connexion internet fonctionne vers le reste du monde, on peut envoyer un ping à un serveur et vérifier qu’on reçoit bien une réponse :

ping fluidspace.org

En cas de problème de DNS ou pour attribuer un nom de domaine local à une adresse IP locale :

sudo nano /etc/resolv.conf

puis remplacer l’adresse ip par 9.9.9.9)

stickers_badtrans

[génération] installer stickers_badtrans

1. Détourner une étiqueteuse en machine à stickers avec une Raspberry Pi

Globalement, on procède ainsi :

- trouver une imprimante thermique Brother (série QL) d’occasion car ça se trouve facilement pour pas cher et leur pilote est disponible sous Linux

- préparer une raspberry pi (sous RPi OS)

- s’y connecter en ssh (voir section suivante) ou avec un écran, clavier et souris (plus simple)

- installer une interface d’impression, au choix :

- configurer la RPi comme un hotspot WiFi ou le connecter à un réseau pour l’utiliser depuis un autre appareil

- accéder à l’interface web via son navigateur, depuis son téléphone ou un PC

- lancer le service (diagnostickeur ou stickers.local) au démarrage (voir ci-dessous)

2. Installer une interface d’impression de stickers (stickers.local)

Une fois connecté’e en SSH sur la RPi (comme expliqué ci-dessus), récupérer le code source de la webapp stickers.local (qui permet de gérer sa collection de stickers et de les imprimer) :

git clone https://github.com/hackstub/stickers.local

puis aller dans le dossier de l’app :

cd stickers.local

À partir de là, ça peut être pratique d’installer le logiciel screen :

sudo apt install screen

Ce programme permet d’avoir plusieurs terminaux dans un seul (par exemple pour laisser tourner l’app tout en continuant d’utiliser la même session SSH), ou bien de partager votre terminal avec quelqu’un d’autre, ou encore pour pouvoir reprendre votre session plus tard là où vous l’aviez laissée.

Une fois dans screen, vous pouvez gérer plusieurs “onglets” :

Ctrl+apuisccréé un nouvel ongletCtrl+apuisnpasse à l’onglet suivant (previent au précédent)

Pour lancer le serveur, taper :

FLASK_APP=app.py FLASK_ENV=development flask --debug run -- host 0.0.0.0La commande rend accessible ce port à tout le monde et vous donne l’adresse du rpi qui s’ouvre sur le port 5000.

Vous êtes normalement connectés sur stickers.local !

Dans print.sh ajouter votre modèle d’imprimante :

export BROTHER_QL_MODEL=QL-720NW

3. Configurer la RPi comme un hotspot WiFi

En SSH :

sudo raspi-config

puis choisir option 5 -> WLAN Country -> FR.

sudo nmcli con add con-name hotspot ifname wlan0 type wifi ssid "nomduwifi"

(en remplaçant “nomduwifi” par le nom que vous voulez)

puis :

sudo nmcli con modify hotspot 802-11-wireless.mode ap 802-11-wireless.band bg

Votre raspberry pi devrait désormais apparaitre dans la liste des réseaux WiFi disponibles.

4. Lancer le service stickers.local au démarrage

Lorsque Linux démarre, le programme systemd se charge de lancer tous les logiciels dans le bon ordre. On peut ajouter le notre avec la commande suivante :

sudo systemctl enable ./stickers.service --now

5. Dépanner le service d’impression

Pour vérifier l’état de votre service:

sudo systemctl status stickers.service

Si le service tourne correctement, vous devriez obtenir :

● stickers.service - Interface d'impression de stickers.

Loaded: loaded (/etc/systemd/system/stickers.service; enabled; preset: enabled)

Active: active (running) since Fri 2025-11-21 01:59:10 CET; 33s ago

Main PID: 1539 (bash)

Tasks: 2 (limit: 753)

CPU: 1.213s

CGroup: /system.slice/stickers.service

├─1539 /bin/bash /usr/bin/stickers.sh

└─1541 /usr/bin/python3 /usr/bin/flask run --host 0.0.0.0

Nov 21 01:59:10 stickoeur systemd[1]: Started stickers.service - Interface d'imp>

Nov 21 01:59:11 stickoeur bash[1541]: * Serving Flask app 'app.py'

Nov 21 01:59:11 stickoeur bash[1541]: * Debug mode: off

Nov 21 01:59:11 stickoeur bash[1541]: WARNING: This is a development server. Do not use>

Nov 21 01:59:11 stickoeur bash[1541]: * Running on all addresses (0.0.0.0)

Nov 21 01:59:11 stickoeur bash[1541]: * Running on http://127.0.0.1:5000

Nov 21 01:59:11 stickoeur bash[1541]: * Running on http://192.168.100.100:5000

Nov 21 01:59:11 stickoeur bash[1541]: Press CTRL+C to quit

Le service fonctionne ! Si besoin, il est possible de l’arrêter :

sudo systemctl stop stickers

ou de le redémarrer :

sudo systemctl restart stickers

6. Journal de modif _ 28/01/2026

Objectif: traiter les images une seule fois en amont de l’impression plutôt qu’à chaque impression.

On a créé un dossier pré-traitement et un dossier post-traitement et un dossier web.

ouvrir app.py pour le modifier (app.py = code pour afficher interface stickers.local) :

puis dans la fonction upload (def sticker_upload)

créé une fonction Traiter le fichier

os.system(f"bash scripts/print.sh ‘{path}’")

remplacer print.sh par process_img.sh dans la ligne

puis creer un nouveau script processimg.sh dans lequel on :

- enregistre l’emplacement de destination en gardant le nom de la collection et le nom du fichier

- on convertit en png (si deja png on le copie dans le dossier post process et web)

- on supprime le fichier initial

Astuce dans screen: Ctrl+a, n pour ouvrir nouvelle fenêtre.

7. Cloner le système complet

Pour créer un clone de l’OS complet afin de le dupliquer pour le partager ou en faire une sauvegarde, on procède en 2 étapes.

D’abord, si les partitions ne sont pas déjà montées (ou pas éjectées), on les monte au système :

sudo mount -o rw -m /dev/mmcbk0p1 /media/bootfs

sudo mount -o rw -m /dev/mmcbk0p2 /media/rootfs

Puis on “nettoie” l’espace libre de chaque partition en le remplissant par des 0 (ça va prendre un moment, jusqu’à ce que ça dise que l’espace est plein) dans un fichier temporaire :

sudo dd if=/dev/zero of=/media/bootfs/zeros bs=32M

sudo dd if=/dev/zero of=/media/rootfs/zeros bs=32M

On synchronise le cache avant de poursuivre, par précaution et pour s’assurer que toutes les données sont complètes :

sync

On supprime ensuite les fichiers zeros :

sudo rm /media/bootfs/zeros

sudo rm /media/rootfs/zeros

On peut maintenant éjecter les partitions avant de créer les clones :

sudo umount /media/bootfs

sudo umount /media/rootfs

sudo dd if=/dev/mmcblk0 of=imageclone.img bs=512 conv=sparse

[relation] utiliser stickers_badtrans

Pénétrer physiquement ou virtuellement le cyberespace contaminant :

- physiquement :

- à la Villa Arson à Nice (Alpes Maritimes), entre le 19 février et le 31 mai 2026

- aux Capucins à Embrun (Hautes-Alpes), entre le 25 juin et le 23 août 2026

- à Bétonsalon à Paris (Trou-du-cul du Monde), entre le 24 septembre et le 12 décembre 2026

- virtuellement :

- via l’URL https://micro-ondes.org/badtrans

Imprimer/uploader un sticker dans badtrans

Pour nous envoyer des fichiers, rendez-vous sur micro-ondes.org/badtrans.

Ou, si on vous a donné accès au passage secret (voir la section sur network_badtrans), ouvrir l’interface web et naviguer dans les dossiers.

[évolution] améliorer stickers_badtrans

Les interfaces stickers.local et Diagnostickœur ont été bricolées par des copain’e’s de nos hackerspaces. Il reste largement de quoi les améliorer pour les rendre encore plus pratiques et/ou faciles à utiliser.

Pour ajouter les fonctions de stickers.local spécifiques à notre installation, on travaille sur une branche dédiée : badtrans-1.

On fait nous-mêmes des allers-retours entre stickers.local et Diagnostickœur pour profiter de leurs avantages respectifs. Normalement, un serveur de production (pour le rendre public) doit utiliser un serveur web proprement configuré. Ici, on les utilise uniquement en mode “développement”, avec les serveurs web intégrés aux frameworks que ces webapps utilisent.

Pour stickers.local, il faudrait l’installer dans /var/www, en suivant la section dédiée de la doc officielle.

radio_badtrans

[génération] installer radio_badtrans

Une fois le serveur (ici une Raspberry Pi) préconfiguré (voir ci-dessus), on peut y installer les logiciels nécessaires pour créer notre flux radio.

On utilise le logiciel liquidsoap, qui est un genre de langage de programmation pour générer des flux audio complexes (plusieurs entrées/sorties). Pour info, c’est le même logiciel qui est utilisé par Radio France pour gérer tous leurs flux !

1. Installer le logiciel de programmation liquidsoap

Sur Raspberry Pi, la solution la plus fiable est d’installer le paquet .deb correspondant à la version de son système d’exploitation et de son architecture CPU fourni dans les assets des publications de version de liquidsoap.

sudo dpkg -i liquidsoap_2.4.1-debian-trixie-ocaml4.14.2-1_arm64.deb

2. Créer le script de programmation

Notre idée était de diffuser :

- des extraits d’entretiens d’ami’e’s à Nathalie ;

- des extraits d’œuvres de Nathalie ;

- des “vers d’oreille” pour pénétrer le cerveau des visiteur’euse’s ;

- des enregistrements de lectures ou témoignages réalisés sur place par les visiteur’euse’s.

Et de diffuser le tout en FM et en web afin de pouvoir l’écouter avant, pendant et après l’expo. Plusieurs dispositifs ont été envisagés et testés pour la diffusion FM :

- un micro-émetteur “Kogawa” (du nom de Tetsuo Kogawa, père spirituel du radio art), dont un exemple est disponible à l’arrière de notre installation pour expérimenter ;

- le programme PiFmRds qui permet d’utiliser uniquement une Raspberry Pi comme émetteur FM, via la pin GPIO 4 ;

- un émetteur FM commercial, clé-en-main, celui qui servait auparavant pour Radio Toc Toc à la Semencerie pour la Hackstub (Strasbourg).

En résumé, voilà le résultat de nos recherches et expérimentations :

- le simplest FM transmitter étant très sensible aux changements de température et d’humidité, sa fréquence variable rendait le dispositif trop difficile à appréhender même si on aime bien l’idée d’avoir à chercher la fréquence pour l’écouter ;

- PiFmRds n’étant qu’un programme expérimental, on n’a malheureusement pas réussi à le faire fonctionner en sortie de liquidsoap, malgré plus d’une dizaine d’heures à tout essayer ;

- la solution de facilité étant ce qu’elle est, on s’est rabattu dessus pour pouvoir se concentrer sur le reste du contenu de l’installation.

Le script liquidsoap qui implémente tout ça est disponible sous licence CC0 1.0 : faites-en bon usage 😈

3. Trouver le bon micro et les bons adaptateurs

On voulait d’abord utiliser le micro d’un mégaphone en panne. Mais il s’agissait d’un micro à électret (nécessite une petite alimentation électrique, un peu spécifique).

Les micro dynamiques sont beaucoup plus simples à utiliser dans ce genre de situation car ils peuvent simplement être branchés en mini-jack à une petite carte son USB.

On a fini par trouver un modèle chouette, style micro de CiBi.

4. Ajuster les paramètres du script à son micro

Une fois reglé les problèmes de connectiques et de câbles, on a pu ajuster tous les paramètres : seuils de déclenchement, filtres, traitements sonores.

Le tout est assez facile à régler grâce à la fonction interactive.harbor() de liquidsoap, qui permet de modifier des variables d’un script à la volée.

[relation] utiliser radio_badtrans

Asseyez-vous au bureau, prenez le micro, appuyez sur le bouton et lisez à voix-haute l’une des docs à disposition. Le son est diffusé en direct dans la radio et est enregistré pour rejoindre le reste de la programmation !

Vous pouvez aussi nous envoyer des sons à distance via notre site web.

[évolution] améliorer radio_badtrans

Pour les mutations à venir, on peut imaginer les améliorations suivantes :

- diffusion directement via PiFmRds pour ne plus dépendre d’un émetteur externe ;

- plus d’interactions entre les stickers et la radio, avec par exemple un micro contact ou pickup sur l’imprimante.

badtrans_réseau

Les infrastructures réseaux des institutions étant ce qu’elles sont, et plus généralement pour faciliter l’hébergement de serveurs en mobilité et via des réseaux différents, il fallait mettre en place un VPN pour qu’on puisse garder le contrôle sur notre installation à distance.

On a donc créé notre propre VPN (WireGuard) pour auto-héberger notre propre “intranet” et ainsi accéder aux Raspberry Pi depuis n’importe où :

internet -> serveur / reverse-proxy -> stickers.local

-> radio

Le serveur central sert de “routeur”/“tunnel” comme intermédiaire pour communiquer entre les différentes machines de son réseau. C’est hyper pratique dans plein de situations ! En l’occurence, ça peut nous permettre d’intervenir en cas de panne depuis notre maison.

1. Installer son serveur Yunohost

Ce VPN est installé sur un serveur fonctionnant sous Yunohost, un système d’exploitation développé par des copain’e’s, dont le but est de faciliter l’auto-hébergement de services communautaires (mails, cloud, agenda, sites web, etc.).

Tout peut se faire via une interface web hyper bien foutue. Des fois il y a besoin d’aide mais la communauté est super sympa et réactive sur le forum pour filer des coups de main.

2. Installer son VPN

Il existe plusieurs logiciels permettant d’héberger son propre VPN. WireGuard est un logiciel classique, éprouvé, léger et plutôt bien documenté. C’est celui-là qu’on a choisi. Il peut se configurer via une interface web, mais franchement ça rend pas non plus le truc aussi intuitif qu’on l’aimerait.

L’app Yunohost de Wireguard est très facile à installer ! À partir de là, on peut créer des fichiers de configuration que l’interface permet d’envoyer par email dans la foulée. Une fois les modifications appliquées, c’est sensé fonctionner… quand on a correctement tout configuré.

3. Configurer les appareils

Pour démarrer la conf, il faut d’abord récupérer le fichier wg0.conf (par mail ou SFTP) et le déplacer dans le dossier de conf de wireguard (/etc/wireguard sous Linux ou via l’interface graphique sur Windows, Mac ou téléphone).

Sous Linux, pour se connecter :

wg-quick up wg0.conf

Tester que la connexion est active en pingant le serveur :

ping 10.10.10.0

Si ça répond, on peut l’activer par défaut au boot, il faut activer le service :

sudo systemctl enable wg-quick@wg0.conf

C’est tout bon ?

[évolution] améliorer network_badtrans

On pourrait donner accès à des parties de l’installation en utilisant un reverse proxy pour accepter des requêtes depuis internet et donc mettre en place des systèmes d’interaction à distance.

Mais ça n’est pas indispensable non plus. Par exemple, en l’état, la radio est déjà configurée pour basculer sur un flux d’émissions en direct, le cas échéant.

Mais imaginons qu’on voulait héberger le site web de l’install sur l’un des serveurs, derrière le routeur 4G présent sur place. On pourrait alors configurer Nginx pour rediriger les requêtes à badtrans.micro-ondes.org/ vers l’une des Raspberry Pi.

Remerciements

Nathalie Magnan, Mathilde Belouali, Reine Prat, l’équipe du centre d’art de la Villa Arson (Alexia Nicolaïdi, Marie-Ann Yemsi, Alexandre Capan, Élodie Mariani, Christelle Alin, Alice Dusapin), l’équipe d’installation (Arnouad Biais, Mouna Bakouli, Margot Genevelle, Nicolas Geslin, Lou Girerd-Chambaz, Laurent Le Han-Cua, Enzo Pagotto, Fanny de Roquefeuil et Camille Thuillier), l’équipe de médiation (Charlie Agard, Antoine Bonnaud, Félicie Calloch, Igor Gmeline, Samvel Khetchikian, Ona Kostrizky, Lilou Morin et Fatima-Zahra Triki), les élèves et l'équipe du master exerce de l'Agora - Cité Internationale de la Danse.

Nos hackerspaces et leurs communautés : FluidSpace, la Hackstub et la Semencerie, le reset, le BiB transféministe, l’interhack (la petite communauté des stickœureuses, le BiB, la Labomédia, le Fuz, la Distortion, l’Antenne Paulette), Pechblenda, Antre-Peaux, Hackeureusespace des Portes Logiques, Constant, Zonneklopper, la Méandre, l’/etc/, THF, GynePUNK, femhack, anarchaserver, Radio Rageuses, Echap, tribe-x, le Nuage était sous nos pieds, la Quadrature du Net, Tashweesh, Limites Numériques, Bye Bye Binary, Quimera Rosa, vvvvvvvaria…

Nos familles spirituelles : le collectif À Tisser (Anne Laforet, spideralex, Isabelle Carlier, Catherine Lenoble), RYBN, systerserver, Cécile Babiole, Al (les deux), Micha Gorelick, Fiona Panziera, Ai Carmela, Peggy Pierrot, natacha…

Bobby remercie aussi : les rencontres qui ont été des tournants et permis de former les constellations complexes et affectives dans lequelles la naviguation est si riche. Bandits Mage/Hall Noir/L’Antre-Peaux (Isabelle Carlier, David Legrand, le projet Hall Noir, Ewen Chardonnet, Emilie Pouzet …); mes ami’x, adelphes et partenaires de vie technoféministes survoltéx sans lesquelx ma vie ne serait pas ma vie; Aurore Morillon, Passoirx, le Porn Process, les radicals faeries, mes amantx et les communautés activistes queer du plaisir, de la sexe-positivité et de la rage; Nikita et les complices du FluidSpace ; Anais Cabandé, Claire Williams, et mes amix elleux aussi possédées par les ondes électromagnétiques; mes partenaires de recherches en performance de chaque jours (Suhwa Kim, Daniel Pizamiglio, Kim Waltz, Abibou Sawadogho, Mariana Taques, Nora Barna); Raio Raio, Cliff Tait-Jamieson, Daniel Lulhman, Geoffrey Badel, Lorea Burge, et beaucoup d’autres… ET POUR FINIR : Chloé Desmoineaux et Ada LaNerd, pour ce moment de vie, de camaraderie et de travail si précieux qu’est la réalisation de ce projet avec vous.

Ada remercie ses adelphes de la Hackstub (Aleks, de stickers.local et Yunohost et mon memelorde de cœur ; la house de hacqueen, mouvement de réappropriation technologique queerféministe dont Marjorie, Harmonie, Cécile-Fleur, Camille(s), Daria, Fati, Lilith, @li, et tant d’autres) ; sa grande-sœur Noémie, ses chichoues de tantes Judith et Yaël, Anne et Guy Chouraqui, TT-node, eldritch.cafe, Pauline Desgrandchamp, Marine Froeliger, Michel G. Jacquet, Marine Angé, Xavier Coadic, Camille Maupas, latte, Célin Jiang, aka Bisou Magique 茜茜…

Les communautés de contributeur’ice’s des logiciels et cultures libres de notre quotidien et d’autres plus spécifiques (liste non-exhaustive) : Debian, Yunohost, Linux Mint, Signal, GIMP, Inkscape, PiFmRds, Librewolf, Thunderbird, pipewire, alsa, liquidsoap, VLC, ffmpeg, imagemagick, bash, les réseaux de la fédiverse (en particulier Mastodon et GoToSocial), LibreOffice, WireGuard, vim, PiWiGo, etc.

Énorme merci, big up et courage à toutes les femmes, lesbiennes et personnes trans ainsi que toustes celleux qui ont lutté, luttent encore ou lutteront demain pour empêcher le technopatriarcat de dominer le monde.